¶ Authenticatie mogelijkheden in JZD

¶ Identity providers

Verschillende ondersteunde protocollen per identity provider voor het authenticeren in Join:

| WS-Federation | SAML | OIDC | |

|---|---|---|---|

| MS Azure AD | Ja | Ja | Ja |

| On-prem ADFS | Ja | Nee | Nee |

| HelloID | Ja | Nee | Ja |

| SURFconext | Nee | Ja | Ja |

¶ Autorisatieprotocollen

In onderstaande tabel zijn de verschillende functies in Join te zien per protocol:

| Synchronisatie van gebruikersgegevens bij het inloggen | Automatische synchronisatie gebruikersgegevens | Automatisch blokkeren of deblokkeren gebruikers in JOIN | Automatisch bijwerken emaillijst | |

|---|---|---|---|---|

| SAML | Ja | Ja* | Ja* | Ja* |

| OIDC | Ja | Ja* | Ja* | Ja* |

| WS-Fed | Ja | Ja* | Ja* | Ja* |

| LDAP | Nee | Ja | Ja | Ja |

* Alleen met Azure AD

¶ Uitleg over de verschillende mogelijkheden

Wij ontvangen regelmatig vragen over de functies voor automatisch inloggen (Single Sign On (SSO), LDAP, ADFS en LDAP-authenticatie. Wij hopen alle vragen rondom deze onderwerpen op deze wiki-pagina te kunnen beantwoorden. Mocht uw vraag niet beantwoord worden, dan kunt u hiervoor een ticket aanmaken bij ons supportteam.

¶ Single Sign On

Single Sign On (ook bekend onder de afkorting SSO) staat voor automatisch aanmelden. Wanneer de gebruiker al is aangemeld op het domein van de organisatie, dan hoeft hij zich niet nogmaals aan te melden in de applicatie (waaronder JOIN Zaak & Document en JOIN Klantcontact). Onderstaand leest u de mogelijkheden die wij standaard aanbieden. Zie voor een volledig overzicht bovenstaande matrix.

¶ LDAP

De LDAP-koppeling is geen standaard functie binnen JOIN Zaak & Document en JOIN Klantcontact, maar een optionele koppeling die wordt aangeboden voor beide applicaties.

Met de LDAP-koppeling (of module) controleren we 1 of meerdere keren per dag in het AD (Active Directory) van de klant of er wijzigingen zijn en worden deze wijzigingen geimporteerd in JOIN Zaak & Document en JOIN Klantcontact. Dit doen we voor JOIN Zaak & Document op het niveau van users en e-mail adressen (zodat we de standaard emaillijst kunnen laden bij het versturen van mail uit JOIN) en voor JOIN Klantcontact op het niveau van users en medewerkers (zodat we bijv. terugbelnotities kunnen registreren). Dit kan per groep worden ingesteld zodat deze in JOIN ook gelijk in de juiste gebruikersgroep terecht komen (handig voor het inrichten van autorisaties en het toekennen van privilege(sets).

¶ ADFS

ADFS staat voor Active Directory Federation Services en is ontwikkeld door Microsoft. Het stelt organisaties in staat om zowel het beheer van gebruikers (Active Directory) en het centraal inloggen in alle applicaties (zowel binnen als buitenshuis) centraal te organiseren. ADFS biedt de gebruiker een betrouwbare, veilige en gebruiksvriendelijke methode voor het eenmalig aanmelden in de bedrijfsapplicaties. ADFS is in de meeste gevallen geen vervanging van de LDAP-koppeling, alhoewel het vaak wordt gepresenteerd als de opvolger van LDAP. Beide zijn eerder complementair, alhoewel ADFS ook functies van LDAP (kan) overnemen. Wij adviseren om ADFS in combinatie met LDAP te gebruiken, in het bijzonder wanneer uw organisatie de producten van JOIN lokaal heeft draaien. Voor meer advies adviseren wij om hierover in gesprek te gaan met een van onze technisch specialisten.

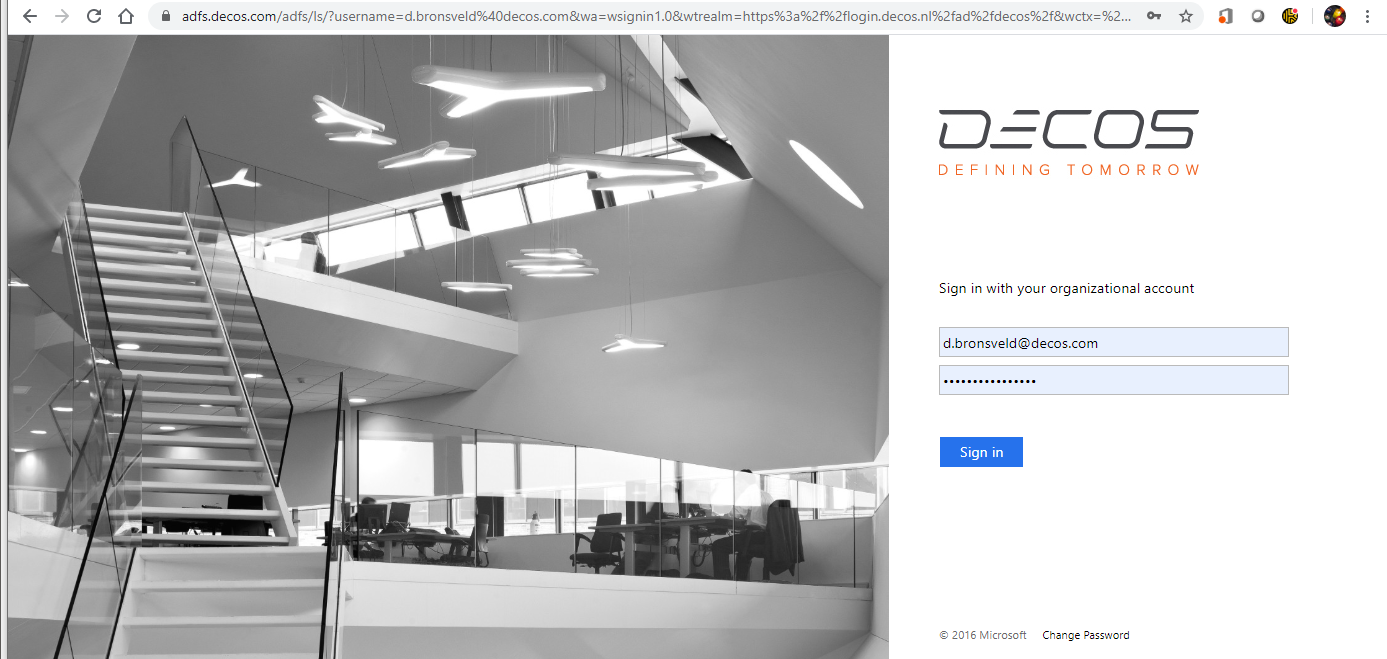

Wanneer de organisatie de ADFS integratie met JOIN in gebruik neemt zullen er door de technisch consultant van Decos een aantal werkzaamheden worden uitgevoerd. Denk dan bijvoorbeeld aan een mogelijke userconversie (LDAP maakt gebruik van SamAccountName (gebruikersnaam), terwijl ADFS gebruik maakt van UserPrincipalName (e-mailadres) en het instellen van HTTPS (waar vaak nog gebruik wordt gemaakt van HTTP).

¶ ADFS en Active Directory?

ADFS maakt gebruik van de Active Directory van de organisatie (net als LDAP). In deze active directory worden centraal alle gegevens van de gebruiker vastgelegd (zoals naam, telefoonnummer en e-mailadres) maar kunnen ook applicatierechten worden toegekend. In combinatie met ADFS kunnen organisaties op deze manier zowel de toegang als authenticatie (login) centraal regelen. Er hoeft dus niet meer per applicatie te worden geregeld wie op welke manier mag inloggen, dit vindt allemaal plaats binnen ADFS.

¶ ADFS en JOIN?

Met ADFS wordt het daarnaast mogelijk om ook in te loggen in applicaties, die buiten het netwerk van de klant actief zijn. In het geval van JOIN kun je dan bijvoorbeeld denken aan JOIN Zaaktypen, JOIN Agenderen, JOIN Mobile, JOIN Zaak & Document (private cloud), JOIN Klantcontact (private cloud) en Fixi. Andersom kan natuurlijk ook: wanneer de eindgebruiker zich buiten het organisatienetwerk bevindt, is het met ADFS mogelijk in te loggen in de applicaties die zich binnen het netwerk bevinden. Wanneer u ADFS aanschaft, richten wij dit in voor alle JOIN-applicaties die ondersteuning bieden voor ADFS.

Bijkomend voordeel voor de eindgebruiker is dat de loginschermen altijd gelijk zijn. De applicatie stuurt de gebruiker namelijk direct door naar het ADFS loginscherm (dat helemaal kan worden ingericht naar de look & feel van de organisatie) in plaats van het loginscherm van de betreffende applicatie. De gebruiker kan met zijn e-mailadres en wachtwoord inloggen in alle applicaties die zijn aangesloten op ADFS. Denk hierbij ook aan bijvoorbeeld Outlook.

Tot slot, met ADFS wordt ook Single Sign On ondersteund: de gebruiker hoeft zich niet meer iedere keer aan te melden als hij zich al heeft aangemeld op het bedrijfsnetwerk.

De integratie met ADFS wordt ondersteund voor de browsers Chrome, Edge en Firefox.

¶ SAML, WS-FED en OpenID Connect

Wij ondersteunen de ADFS-protocollen WS-Federation, SAML en OpenID Connect. U kunt onder andere gebruik maken van de providers Microsoft (Azure AD), HelloID en Surfconext.

Om gebruik te kunnen maken van een van protocollen dient u te beschikken over een geldige licentie. Ter voorbereiding op de implementatie zal onze consultant u vragen om gegevens te verstrekken, zoals:

- clientID en clientsecret

- base-URL’s

- een testaccount om mee in te loggen

- etc.

Voor vragen over de aanschaf en implementatie vragen wij u contact te zoeken met uw accountmanager.

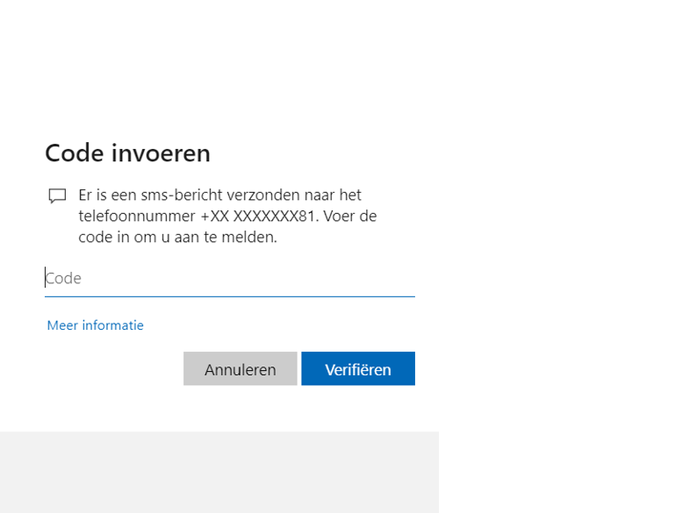

¶ ADFS en Multifactor authenticatie

JOIN biedt geen native ondersteuning voor multifactor authenticatie (2FA of MFA). Wij ondersteunen dit indirect door gebruik te maken van de 2FA functies via ADFS. Wanneer bij het aanmelden in ADFS 2-factor authenticatie is vereist door de organisatie dan zal ná het klikken op aanmelden een extra authenticatiestap worden vereist, bijvoorbeeld door het invoeren van een sms-code of authenticatie via een (bijv Microsoft) Authenticator app.

Voor het configureren van 2-factor authenticatie voor zowel Microsoft ADFS als AAD zijn geen aanpassingen aan de kant van JOIN nodig. Wij verwijzen wij u door naar de website van Microsoft. Wilt u dat wij u ondersteunen bij het inrichten van 2FA dan kunt u hiervoor een technisch consultant inhuren.